Tag: password

-

Aumentare la sicurezza di WordPress

Negli ultimi giorni c’è stata un drastico aumento degli attacchi alla pagina di login di WordPress. Quasi 100.000 computer “zombies” in preda a un botnet stanno cercando di forzare un gran numero di installazioni tramite un attacco “brute force” che tenta di indovinare la password dell’amministratore. Difendersi non è difficile, basta prendere alcune precauzioni. Potete…

-

Proteggere l’accesso SSH tramite l’autenticazione a due fattori

Tempo fa ho parlato dell’autenticazione a due fattori dell’account Google. Il codice di Google Authenticator rilasciato da Big G è Open Source e può essere utilizzato per diverse applicazioni. Per esempio può aggiungere uno strato alla sicurezza dell’accesso SSH con una time based one-time password (TOTP). Il bello è che Google non mette il naso…

-

Aumentare la sicurezza di Gmail con la verifica in due passaggi

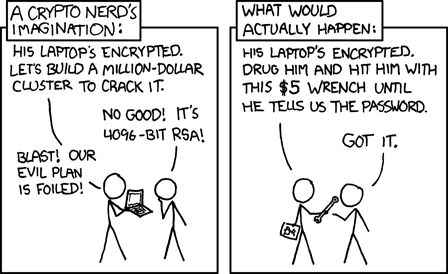

La sicurezza della maggior parte dei nostri account dipende da un solo fattore di autenticazione, il che è abbastanza rozzo e non particolarmente sicuro; questo fattore è la password: un oggetto che può essere indovinato, forzato, smarrito, trovato in un cassetto e così via. In pratica, per accedere a un sistema, oltre al nome utente…