Pare che la moda del momento sia chiedere che i propri dipendenti non usino Facebook e non chattino su MSN. Pur non essendo d’accordo, credo si tratti di una richiesta lecita se fatta da chi paga sia le persone che la banda(*).

I sistemi di content filtering possono essere costosi e/o impegnativi nella manutenzione per aziende di piccole dimensioni che magari dispongono a malapena un firewall. Ci sono un paio di tecniche che permettono di filtrare abbastanza agevolmente senza dover fare alcun investimento. Il principio è controllare le query DNS, intercettando i domini da bloccare e/o utilizzando l’apposito servizio gratuito fornito da OpenDNS. Della situazione speculare, il blocco totale con pochi domini in whitelist avevo già parlato qui.

Come spesso accade, in azienda c’è un piccolo server Windows 200x o Small Business Server che adempie alle solite funzioni (AD controller, file e print server, DNS, DHCP ecc ecc.); concentriamoci sul DNS. In questo esempio mi interessa bloccare il traffico verso Facebook, quindi ne carico una pagina e do una scorsa al sorgente HTML, dal quale mi accorgo che gli unici domini interessati sono Facebook.com e fbcdn.net. Provvedo quindi a creare due nuove zone di ricerca diretta primarie, integrate in AD e replicate su tutti i server DNS proprio per quei due domini (facebook.com e fbcdn.net).

Il risultato di questa operazione sarà che il mio server sarà convinto di essere autoritativo per i domini in questione e non si preoccuperà di recuperare dai suoi forwarder, o dai root server, l’indirizzo IP degli host di quei domini(**). Non avendo alcun record di tipo A definito, restituirà al client un messaggio di host sconosciuto (“www.facebook.com non esiste“); otteniamo così il risultato di rendere Facebook non raggiungibile. (Naturalmente devo attendere che la cache DNS sui client sia scaduta o forzarne il refresh con ipconfig /flushdns)

Per evitare che un utente più smaliziato usi un server DNS pubblico, bisogna bloccare sul firewall tutto il traffico in uscita sulla porta 53 sia TCP che UDP, tranne quello proveniente dai server DNS interni.

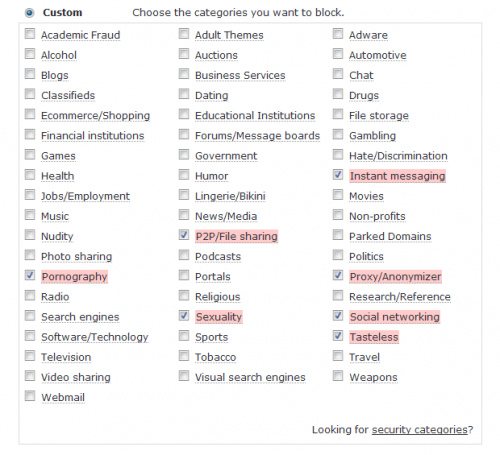

Per bloccare Messenger e per un controllo su altre categorie di siti, si può usare il servizio gratuito offerto da OpenDNS, dove basta registrarsi, configurare il proprio server DNS con gli appositi forwarder, registrare e confermare il proprio network seguendo le semplici indicazioni (c’è anche un client per chi non ha un IP pubblico statico) e attivare il content filtering. Questo è un esempio di configurazione che blocca Messenger ed altre categorie di siti.

Queste impostazioni che vedete sono disponibili anche nella versione gratuita, che assolve egregiamente ai suoi scopi. Si possono anche specificare singoli domini da blacklistare. Il servizio offre anche un po’ di statistiche. Le pagine bloccate vengono catturate e viene restituita una pagina con messaggi personalizzabili e logo dell’azienda.

Queste impostazioni che vedete sono disponibili anche nella versione gratuita, che assolve egregiamente ai suoi scopi. Si possono anche specificare singoli domini da blacklistare. Il servizio offre anche un po’ di statistiche. Le pagine bloccate vengono catturate e viene restituita una pagina con messaggi personalizzabili e logo dell’azienda.

E’ evidente che questi metodi non resistono ad un utente con competenze evolute (non riuscirete a bloccare il traffico a un ufficio di sistemisti), ma per la maggior parte dell’utenza è uno scoglio insormontabile.

Pregi:

- Sono gratuiti.

- Sono molto semplici da implementare.

- Sono facili da spiegare ai clienti.

- Richiedono pochissima manutenzione.

- Sono adatti a aziende piccole o medio-piccole.

- Sono facilmente reversibili alla configurazione “tutto aperto”.

Difetti:

- Pasticciare con le query DNS non è affatto elegante.

- Ci si affida a un servizio esterno con tutto ciò che ne consegue in termini di sicurezza, privacy e continuità del servizio.

- Utilizzare un servizio come OpenDNS che raccoglie un database di query e lucra sul traffico rediretto è comunque un compromesso.

- Non scalano bene nel caso le esigenze di controllo diventino più granulari.

- Non sono adatti ad aziende più grandi con infrastrutture più complesse.

(*)Ulteriori considerazioni sul filtrare i contenuti internet sono al di fuori dello scopo di questo post.

(**)Semplificazione. Per una spiegazione più approfondita, leggimi qui.

Tapullo: “Non esiste parola che si possa paragonare a Tapullo. Trattasi di riparazione di fortuna che spesso dura nel tempo e aggiunge nuove funzionalità (…). I Genovesi, da sempre parsimoniosi, sono abili nei Tapulli. I Tapulli vengono mostrati con fierezza agli amici, alcuni diventano perfino leggendari e spesso i grandi marchi vi si ispirano per migliorare i propri prodotti. A volte viene usato il termine per denigrare una riparazione di fortuna (raro), o per indicare una soluzione temporanea (più comune).” Fonte.

Commenti

14 risposte a “Un tapullo per filtrare gratis il traffico internet”

Tapullo non potrebbe tradursi con kludge (http://en.wikipedia.org/wiki/Kludge, nell’accezione americana più positiva)? O è più simile ad un hack? Giusto per capire, sembra un termine interessante 😉

Un’ottima alternativa per le aziende italiane e’ anche il servizio business di fooldns: http://fooldns.com/b (non e’ gratuito, ma non ha i problemi di rispetto delle normative sulla privacy che potrebbe avere un servizio come OpenDNS)

Utile come sempre, anche se l’ultima volta che mi è stato chiesto di bloccare facebook c’era solo un firewall linux con iptables da castrare…

adoro bloccare classi C di indirizzi facebook! 😀

Tapullo RULEZ 😉

E se mi modifico il file host ?

Due soluzioni

http://www.magicdns.it/

(gratuita per il noprofit)

http://www.scrubit.com/

saluti

Andrea

Molto interessante, come il tuo blog in generale.

Ciao!

Giancarlo, sei un collega?

Molto interessante. Quello per Messenger non lo conoscevo.

In passato ho usato IPCop (firewall-proxy server su linux) per bloccare un po’ di siti non permessi dalla direzione. Lo conosci? L’hai già usato?

Saludos!

E Squid? troppo difficile? poi neanche tanto 🙂

“blacklistare” mi mancava….

Provate questa soluzione :

http://www.magicdns.it/

L’ho impiegata in casa e presso l’azienda in cui lavoro.

E’ semplice efficace e funziona su tutti i sistemi.

Ciao.

Grazie per questo articolo! Veramente interessante.

Volevo aggiungere che invece di usare il client per windows/mac visto che la mia fonera monta dd-wrt ho sfruttato la comoda funzione DDNS in accoppiata con dns- o-matic. In questo modo è la fonera che aggiorna l’ip, anche a pc spento.

Comodo no ?

Invece non ho ancora capito come bloccare il traffico sulla 53 con il mio vetusto router zyxell 645 telnet

Ciao

Scusate se insisto ma mi sentivo un semiDio per tutto quello che avevo fatto….

Bastava seguire queste istruzioni del wiki e in 10 minuti si faceva tutto.

http://www.dd-wrt.com/wiki/index.php/OpenDNS#Intercept_DNS_Port

Ovviamente le ho scoperte solo ora che ho finito (maledetto Murphy)